Systemy łączności rządowej i resortowej to newralgiczne elementy infrastruktury informacyjnej państwa. Powinny mieć wielopoziomowe zabezpieczenia przed nieautoryzowanym dostępem. Liczy się unikalność zastosowanych rozwiązań, do których posiada się własne know-how. Używanie narzędzi dostępnych na rynku komercyjnym może być bardzo niebezpieczne. Urządzenia oraz oprogramowanie zakupione tą drogą i umieszczone w systemach łączności rządowej i resortowej bez gruntownej modyfikacji narażają bezpieczeństwo kraju. Dotyczy to także urządzeń zagranicznych, również tych, które są przeznaczone do zastosowań specjalnych.

Wielu producentów zagranicznych jest zobowiązanych do dostarczania szczegółów technicznych oraz kluczy szyfrujących rodzimym służbom specjalnym. Oczywiście tego typu współpraca nie jest publicznie ujawniana. Jednak nawet jeśli jest realizowana, jedynie ułatwia dostęp służbom do potencjalnie niebezpiecznej korespondencji, ale nie zabezpiecza przed dostępem do niej osób niepowołanych. Nikt przy zdrowych zmysłach nie opiera sieci łączności kluczowych resortów o komercyjne urządzenia, łatwe do przeanalizowania przez służby specjalne wielu krajów. Przecież wszyscy szpiegują wszystkich, nawet sojusznicy sojuszników, o czym mogliśmy się przekonać choćby wtedy, gdy amerykańska National Security Agency (NSA) i brytyjska Government Communications Headquarters (GCHQ) podsłuchiwała polskiego premiera Leszka Millera, chcąc znać jego stanowisko w sprawie wojny z Irakiem.

Nie jest to przypadek szczególny. Powszechnie wiadomo, że amerykańska NSA prowadzi nasłuch państw UE i to nie tylko pod kątem terroryzmu islamskiego. Zgodnie z porozumieniem służb specjalnych krajów anglosaskich, zawartym w 1946, służby radiowywiadu USA, Wielkiej Brytanii, Australii, Kanady, Nowej Zelandii współpracują ze sobą operacyjnie, tworząc w praktyce wspólnotę wywiadowczą. Posiadają do realizacji własnych zamierzeń potężne narzędzie o globalnym zasięgu - system Echelon. W jego skład wchodzi co najmniej 10 stacji nasłuchowych i nieznana ilość systemów satelitarnych, służących do przechwytywania szeroko pojętej łączności. System ten jest wyszukany technologicznie i ciągle modyfikowany. Jest bardzo prawdopodobne, że via USA dane z systemu trafiają do Izraela, co jest problemem dla wielu krajów, także sojuszników Waszyngtonu.

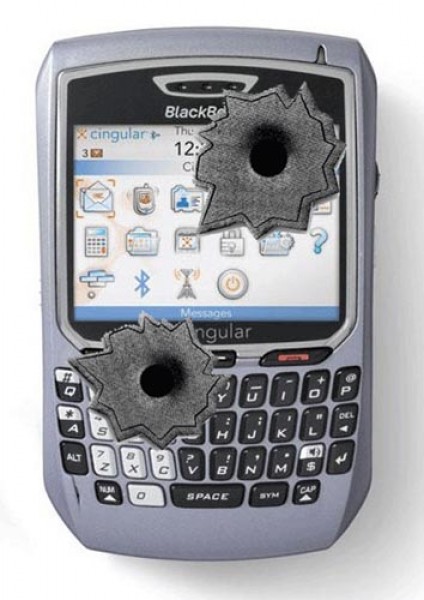

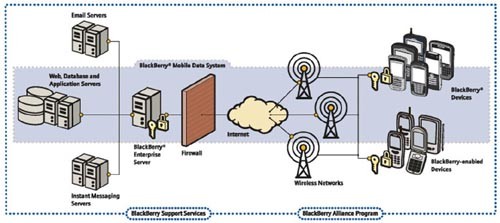

Żeby śledzić poczynania polskiego MON albo MSZ tego typu system nie jest wywiadom wielu państw niezbędny, odkąd - w obu wypadkach w czasach Radosława Sikorskiego - w obu resortach, mimo zastrzeżeń SOP, pojawił się komercyjny system BlackBerry kanadyjskiego Research in Motion (RIM). Używanie terminali BlackBerry w wielu krajach podlega restrykcjom, nie tylko dlatego, że umożliwiają one szyfrowanie połączeń (natywnie - e-maili i wiadomości BB Messenger), przez co uniemożliwiają skuteczną pracę lokalnym służbom bezpieczeństwa. W rozwiniętych krajach po prostu uważa się, że sprzyjają działaniom inwigilacyjnym ze strony USA i niektórych sojuszników Waszyngtonu. W Polsce ta sprawa nie stała się nawet przedmiotem poważniejszej dyskusji.

Lekcja indyjska

Już w 2007 siły bezpieczeństwa Indii domagały się od RIM dostępu do serwerów w związku ze spodziewanymi zamachami terrorystycznymi w Kaszmirze. W marcu 2008 departament komunikacji Indii zagroził RIM wprowadzeniem całkowitego zakazu używania telefonów BlackBerry w Indiach. Hindusi domagali się dostępu do serwerów RIM oraz kluczy szyfrowych. W maju tego roku RIM zgodził się, by w szczególnych przypadkach służby specjalne Indii otrzymały dostęp do zaszyfrowanych maili, ale spółka odmówiła pomocy w ich rozszyfrowaniu. W toku negocjacji Hindusi proponowali, by serwery RIM obsługujące lokalny ruch telekomunikacyjny znalazły się w Indiach, albo żeby tworzyć kopie tych danych. Miałyby być one archiwizowane przez 6 miesięcy, a służby specjalne Indii miały uzyskać do nich pełen dostęp. RIM jednak na propozycję nie przystał.

W listopadzie 2008 doszło do ataku terrorystów w indyjskim Bombaju. W serii 10 zamachów zginęło co najmniej 195 osób, a ponad 300 zostało rannych. W toku śledztwa okazało się, że islamscy terroryści z Lashkar-e-Taiba używali do koordynacji działań, oraz aby uzyskać informacje o ruchach sił bezpieczeństwa, właśnie telefony BlackBerry.

W połowie sierpnia 2010 Delhi znowu zagroziło RIM odcięciem przez lokalnych operatorów telefonii komórkowej niektórych usług dla telefonów BlackBerry (e-mail, BlackBerry Messenger). Głównym powodem miało być zagrożenie terrorystyczne. Biorąc pod uwagę wielkość rynku i jego największa na świecie dynamikę, RIM wreszcie ugiął się i od 1 września 2010 służby bezpieczeństwa Indii miały uzyskać częściowy dostęp do usług przesyłania wiadomości. Od nowego roku ma to być pełen dostęp (do około miliona użytkowników tego typu telefonów). Prawdopodobnie serwery RIM znajdą się w Indiach, przez co lokalne służby specjalne uzyskają nieograniczony dostęp do danych przesyłanych przez system.

| Oficjalne rządowe certyfikaty dla BlackBerry wydano w 7 państwach - głównie anglosaskich | ||

| Państw | Organizacja odpowiedz. za bezpieczeństwo | Maks. poz. bezpieczeństwa |

Austria

| Center for Secure Information Technology | Nieokreślony |

| Australia | Defense Signals Directorate | Restricted |

| Kanada | Communications Security Establishment | Protected B |

| Nowa Zelandia | Government Communications Security Bureau | Restricted |

| Turcja | Turkish Standards Institute | Nieokreślony |

| USA | National Institute of Standards and Technology | Jawne (Sensitive) |

| W. Brytania | Communications Electronic Security Group | Restricted |

Zatoka Perska

W styczniu 2010 izraelskie komando z Mossadu zamordowało w Dubaju w Zjednoczonych Emiratach Arabskich Mahmouda al-Mabhouha, jednego z wyższych dowódców Hamasu. Policja z Dubaju, m.in. dzięki systemowi kamer, zidentyfikowała 11 członków komanda. Wkrótce, w sierpniu ZEA ogłosiły decyzję o zawieszeniu niektórych usług dostępnych ze smartfonów BlackBerry (BlackBerry Messenger, e-mail i przeglądarka internetowa). Powodem miało być zagrożenie bezpieczeństwa państwa. Zawieszenie Arabowie uzasadniali tym, że dane z urządzeń BlackBerry są szyfrowane i wysyłane za granicę, do serwerów RIM, który dopiero przekazuje je do adresata. Ale czy tylko do adresata?

Co łączy oba wydarzenia: zamach i BlackBerry? W ZEA na 5 mln ludności jest ok. 500 tysięcy użytkowników BlackBerry, a wielu z nich to ważni urzędnicy państwowi, oficerowie policji i wojska. Zdaniem szefa dubajskiej policji, generała Dahi Chalfana Tamima (nadzoruje śledztwo w sprawie zamachu na al-Mabhouha), to obawy przed szpiegostwem ze strony USA, Wielkiej Brytanii, czy Izraela przyspieszyły wprowadzenie ograniczeń na usługi BlackBerry. Jego zdaniem, służby z tych krajów używają smartfony tego typu do prowadzenia działań szpiegowskich. Prawdopodobnie dzięki BlackBerry wyniki śledztwa były znane służbom specjalnym innych państw niemal w czasie rzeczywistym. Z drugiej strony, używanie terminali tego typu przez agentów obcych służb uniemożliwia służbom bezpieczeństwa ZEA przechwytywanie zaszyfrowanej łączności. Władze Dubaju domagają się więc dostępu do kluczy szyfrujących, by kontrolować transfer danych z telefonów dostarczanych przez RIM.

ZEA wprowadziły zakaz używania BlackBerry, który miał wejść w życie 11 października. Na kilka dni przed tym terminem Urząd Regulacji Telekomunikacji ZEA wycofał się jednak z tej decyzji. Oficjalnie umotywował to chęcią ochrony reputacji ZEA jako centrum biznesu. Nie wiadomo, na jakie ustępstwa poszedł ostatecznie RIM wobec ZEA. Do podobnych obostrzeń z tych samych powodów szykuje się Liban, Syria, Algieria. W Arabii Saudyjskiej również podjęto decyzję o częściowym zawieszeniu usług dla użytkowników smartfonów BlackBerry (BlackBerry Messenger). Powodem było zagrożenie bezpieczeństwa, bo telefony RIM miały być wykorzystywane przez terrorystów. Władze tego kraju domagały się przeniesienia serwerów RIM do Arabii Saudyjskiej i udostępnienia kodów użytkowników BlackBerry Messenger. Co w ostateczności miało miejsce.

Rosyjscy testerzy

Pod koniec 2007 Federalna Służba Bezpieczeństwa FR zezwoliła dwóm operatorom sieci komórkowych - MTS i Wympielkom na wwiezienie do FR terminali BlackBerry oraz wyposażenia potrzebnego do świadczenia usług (np. program Enterprise Server v4.1). Przewidziano, że usługi te będą świadczone przede wszystkim dla klientów korporacyjnych. Zezwolenie było ważne przez rok. Serwery RIM znalazły się u operatora, a pełen dostęp do nich uzyskali funkcjonariusze FSB. Wprowadzono też ograniczenia, na mocy których urzędnicy państwowi i managerowie, dysponujący dostępem do tajemnic państwowych, mieli zakaz używania telefonów BlackBerry.

Biorąc pod uwagę liczbę terminali zakupionych przez rosyjskich operatorów (MTS - po 300 BlackBerry 8800 i BlackBerry 7290, 480 BlackBerry 8700g; Wympielkom - 1050 BlackBerry 8700g), wygląda to raczej na testowanie możliwości systemu oferowanego przez RIM. W MTS wiceprezesem ds. bezpieczeństwa jest były oficer kontrwywiadu wojskowego, służący wcześniej w jednostkach łączności rządowej, zatem nieprzypadkowo właśnie tej spółce wydano stosowne zezwolenia. Trudno uwierzyć, żeby FSB nie była zainteresowana złamaniem kodów BlackBerry. Zwłaszcza, że w 2006 podczas działań kontrwywiadowczych wymierzonych w agenturę MI6, oficerowie FSB odkryli tzw. elektroniczną martwą skrzynkę, której sercem był terminal BlackBerry.

W kwietniu 2009 FSB dopuściła do rynkowego obrotu telefony RIM dla klientów indywidualnych, ale bez szyfrowania poczty elektronicznej i Messengera. Dystrybucją zajęła się MTS. Klienci korporacyjni, gdzie występuje szyfrowanie danych, kupując w Rosji specjalne oprogramowanie do systemu RIM, mimowolnie nabywają element systemu inwigilacyjnego FSB SORM. FSB ma bowiem zdalny dostęp do serwerów RIM w FR.

Ostrożna Europa i Biały Dom

W czerwcu 2007 francuski SGDN (Sekretariat Generalny ds. Bezpieczeństwa Narodowego), odpowiedzialny za bezpieczeństwo najwyższych funkcjonariuszy państwowych, wprowadził zakaz używania telefonów BlackBerry przez wszystkie osoby z otoczenia prezydenta Nicolasa Sarkozy'ego i premiera Francoisa Fillona. Zdaniem francuskich służb, istnieje poważne zagrożenie związane z przechwytywaniem przez obce wywiady danych zawartych i transmitowanych przez te telefony. Francuzi obawiali się przechwytywania informacji przez służby specjalne USA i W. Brytanii. Warto dodać, że jedną z przeszkód związanych z wcieleniem w życie tego zarządzenia był sam prezydent Sarkozy, który namiętnie używał telefonu BlackBerry.

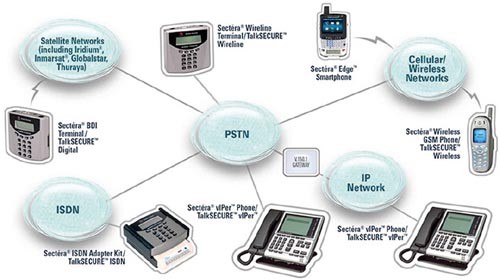

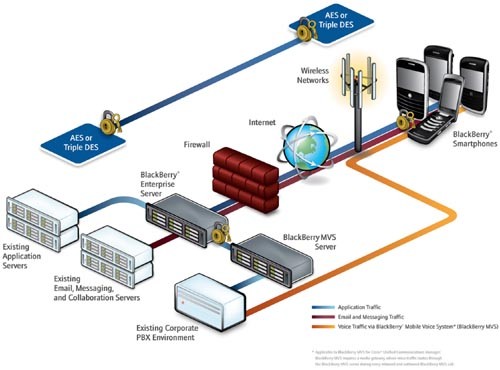

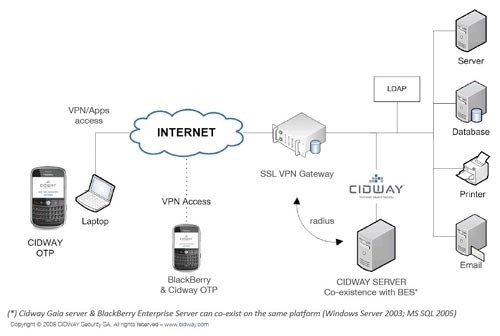

System BlackBerry (głównie BES BlackBerry Enterprise Server) do przekazywania informacji wykorzystuje symetryczny szyfr blokowy AES (ang. Advanced Encryption Standard) o długości klucza 256 bitów lub też algorytm 3DES (Triple-DES). Ten ostatni, dzięki wprowadzeniu operacji trzykrotnego użycia trzech różnych kluczy o długości 56 bitów ma utrudnić odszyfrowanie przekazywanych danych. Jego poprzednik, algorytm DES został złamany ostatecznie w lipcu 1998 przez EFF (Electronic Frontier Foundation). Posłużono się wówczas specjalnie do tego celu skonstruowanym komputerem wartości niecałych 250 tys. USD. Wykazano, że każdą zakodowaną w DES wiadomość można odszyfrować w 9 dni. Następcą DES stał się 3DES i AES. Zaszyfrowane tymi metodami informację trafiają, w zależności od preferowanych rozwiązań, do serwerów RIM. Rozwiązania, o których mowa to BIS (Blackberry Internet Service) - rozwiązanie dla osób fizycznych i przedsiębiorstw, oraz BES - rozwiązanie dla klientów korporacyjnych. Pierwsze z nich umożliwia otrzymywanie emaili oraz dostęp do Internetu dla prywatnych użytkowników terminali BlackBerry. BIS odbiera prywatne emaile i standardowo umożliwia korzystanie z 10 różnych skrzynek pocztowych, dodatkowo BIS rozszerzony (BIS-B) umożliwia nielimitowany lub ograniczony dostęp do Internetu przez wbudowaną w terminal przeglądarkę - jest to zależne od operatora. Umożliwia również odbieranie i wysyłanie wiadomości e-mail, tak jakby były SMS-ami lub MMS-ami. Przy odpowiednio skonfigurowanych terminalach, maile z wybranych internetowych skrzynek pocztowych automatycznie pojawiają się na smartfonach. Dodatkowo rozwiązanie to zapewnia pełną synchronizację skrzynek pocztowych. E-maile przesyłane między BIS a terminalami nie są szyfrowane algorytmami 3DES lub AES, a do nawiązania bezpiecznego połączenia między BIS a serwerem pocztowym i terminalami używa się protokołu SSL. BES to rozwiązanie pozwalająca na łączenie się za pomocą terminali BlackBerry z korporacyjnymi serwerami pocztowymi np. Microsoft Exchange, Lotus Domino, Novell GroupWise. Rolą serwera BES jest zapewnienie bezpiecznego dostępu do wiadomości e-mail, organizatorów, przesyłania wiadomości, komunikacji głosowej (za pomocą BlackBerry Mobile Voice System), przeglądarek internetowych oraz innego oprogramowania korporacyjnego. Za pomocą dedykowanych terminali pozwala na bezprzewodowy dostęp do zasobów korporacyjnych, tj. firmowej poczty elektronicznej, kalendarza i książki adresowej. Dzięki technologii push (Always On, Always Connected) pozwala na natychmiastowe dostarczenie wiadomości z systemu pocztowego do urządzenia mobilnego (jak typowy SMS). Serwer jest też bramką bezpieczeństwa - informacje przekazywane tą drogą są kompresowane i szyfrowane. Algorytm AES-256 jest używany w przypadku korzystania z serwera BlackBerry Enterprise Server 4.0 i późniejszych, oraz oprogramowania BlackBerry Device Software 4.0 i późniejszych, BlackBerry Desktop Software 4.0 i późniejszych. W przypadku posiadania wersji wcześniejszych tego oprogramowania, BlackBerry Device Software 3.7 i wcześniejsze, BlackBerry Desktop Software 3.7 i wcześniejsze, dane są szyfrowane przez algorytm 3DES.

Francuzi dość szybko odpowiedzieli na zagrożenie, rozpoczynając w 2008 program budowy systemu szyfrującego dla telefonii mobilnej i stacjonarnej o nazwie Teorem. Dla prezydenta Sarkozy'ego i rzeszy 20 tysięcy urzędników państwowych specjalny smartfon opracował Thales. Jest on wyposażony w system szyfrujący, oparty o francuskie rozwiązania. Jak ujawniono w styczniu 2010, pierwsze smartfony Teorem zostały już wprowadzone do użytku.

12 września 2007 brytyjskie ministerstwo obrony zawarło z giełdowym koncernem BT (British Telecommunications) umowę w sprawie udostępnienia siłom zbrojnym terminali BlackBerry w oparciu o Blackberry Enterprise Server. Usługa realizowana miała być w ramach zawartej w lipcu 1997 (i obecnie przedłużonej do 2015) umowy Defence Fixed Telecommunications Service (DFTS), realizowanej na potrzeby sił zbrojnych Zjednoczonego Królestwa przez British Telecom. BT stale zatrudnia dla realizacji DFTS 750 pracowników, spinając ok. 2000 lokalizacji i obsługując 230 tysięcy abonentów, przesyłających codziennie 43 mln wiadomości elektronicznych i wykonujących 750 tysięcy połączeń głosowych.

Spośród brytyjskich służb mundurowych jako pierwsza terminale BlackBerry miała otrzymać Royal Military Police. Urządzenia miały być dopuszczone do przesyłania danych do poziomu zastrzeżony (Restricted wedle przepisów brytyjskich), w tym danych delikatnych, takich jak stan zdrowia i dane osobowe. Przeznaczone dla RMP terminale 8700v i 8707v otrzymać miały system kryptograficzny, przygotowany przez podlegającą GCHQ Communications-Electronics Security Group (CESG), która w W. Brytanii odpowiada za bezpieczeństwo informacji. W przypadku utraty terminala BlackBerry możliwe miało być jego zdalne oczyszczenie z informacji chronionych i wyłączenie. Przygotowanie ich do pracy w środowisku rządowym trwało ok. 12 miesięcy.

Warto zaznaczyć, iż BT od 1994 starało się wejść w alians ze spółkami amerykańskimi - najpierw z MCI Communication Corporation, a w 1998 z AT&T. To drugie przedsięwzięcie (w obu przypadkach spółka córka BT i partnera amerykańskiego nazywała się Concert) zostało formalnie zakończone w kwietniu 2002. Dziś BT Group jest brytyjską spółką, notowaną na giełdach w Londynie i Nowym Jorku.

Brak jest wiarygodnych informacji na temat dalszego korzystania przez UK MoD z usługi Restricted BlackBerry, jednak sądzić można, iż Londyn odpowiednio zabezpieczył swoje interesy w porozumieniu z partnerem zza Oceanu.

W sierpniu 2010 nawet Komisja Europejska zdecydowała się na wspieranie telefonów iPhone oraz HTC. Tym samym zarekomendowała je dla 32 tysięcy urzędników. Zrezygnowano natomiast z używania terminali BlackBerry. Także w tym wypadku zadecydowały względy bezpieczeństwa.

Niemal jednocześnie z tą decyzją, rząd RFN wprowadził zakaz używania telefonów BlackBerry i iPhone przez ministrów i urzędników państwowych. Także w tym wypadku powodem mają być kwestie bezpieczeństwa informacji. Okazało się bowiem, że wzrosła znacząco liczba cyberataków na rządowe systemy komunikacyjne. Zgodnie z rekomendacją BSI (Bundesamtes für Sicherheit in der Informationstechnik), służb odpowiedzialnych za bezpieczeństwo niemieckich systemów łączności rządowej, telefony BlackBerry i iPhone mają być wymienione na szyfrujące smartfony SiMKo 2, produkowane przez T-Systems należący do Deutsche Telekom AG.

W USA na początku 2009 media ekscytowały się doniesieniami z Białego Domu, gdzie prezydent Obama usiłował zachować telefon BlackBerry. Tymczasem NSA stanowczo nalegała na jego zmianę. Agencja, doskonale zorientowana w możliwościach terminalu BlackBerry, uznała go za niebezpieczny. Dlatego też przydzielono prezydentowi specjalnie zabezpieczony smartfon Sectera Edge z certyfikatem NSA. Dopiero później specjaliści z NSA stworzyli wyjątkowy egzemplarz BlackBerry 8830, wykorzystujący specjalne oprogramowanie i algorytm szyfrujący, taki sam jak Sectera Edge. Dzięki temu jest możliwe przekazywanie informacji do poziomu ściśle tajne, ale tylko do urządzeń dysponujących podobnym poziomem ochrony kryptograficznej.

Incydent z prezydentem to nie wszystko. Od kwietnia 2010 należący do US Air Force lotnicy nie mogą korzystać z własnych terminali BlackBerry w celu przesyłania zdjęć czy plików wideo ani do ściągania aplikacji z sieci. Za wypełnianie tego zalecenia odpowiada 24th Air Force (24. Armia Lotnicza), odpowiedzialna w ramach USAF za bezpieczeństwo sieci i danych nimi przesyłanych.

Minister - dystrybutor?

W Polsce doświadczenia innych państw, nawet nadzwyczaj życzliwie traktowanych przez wielu polityków Stanów Zjednoczonych, nie są brane pod uwagę. W efekcie mamy do czynienia z ciągiem niewytłumaczalnych decyzji, których źródłem jest Radosław Sikorski. Najpierw zdecydował on o wprowadzeniu systemu BlackBerry do MON. Arbitralnie, bez kontroli bezpieczeństwa, Decyzją nr 504 z 06.12.2006, jako minister obrony narodowej, Sikorski wprowadził system BlackBerry do resortu. Terminale otrzymali nie tylko wyżsi oficerowie Sztabu Generalnego, dowódcy rodzajów wojsk, ale wszyscy pracownicy i żołnierze zawodowi zajmujących kierownicze stanowiska Ministerstwa Obrony Narodowej - do szczebla szefa oddziału włącznie! Początkowo zakupiono 200 terminali BlackBerry za ok. 0,5 mln zł. Serwery RIM miały się znaleźć w MON. To jednak żadne zabezpieczenie, skoro nasi sojusznicy, a może nawet potencjalni wrogowie, potrafią sobie radzić z systemem szyfrowania RIM. Sekrety polskiej armii stały się potencjalnie widoczne dla wielu służb. W ramach rozbudowy na cały system RIM wydano kilka milionów złotych.

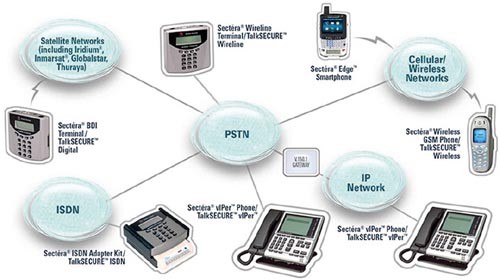

Tymczasem dostępne były inne rozwiązania, w tym opracowany przez polską spółkę system Sylan (System Łączności Niejawnej), oferujący rozwiązania dla analogowych (PSTN), cyfrowych (ISDN) i bezprzewodowych (GSM) sieci telefonicznych. Do tej pory jednak do użycia wprowadzano jedynie rozwiązania telefonii stacjonarnej w systemie łączności rządowej, a nawet wojskowej. W listopadzie 2008 MON zawarło z TechLab 2000 umowę na dostawę urządzeń szyfrujących systemu Sylan, a konkretnie telefonów szyfrujących ISDN Cygnus Titanium (+) Plus. Jak napisano w protokole postępowania o udzielenie zamówienia, (...) Analizując możliwości wykorzystania tych urządzeń, Wojskowe Biuro Bezpieczeństwa Łączności i Informatyki przeprowadziło testy funkcjonalne oraz opracowało zatwierdzone przez Służbę Kontrwywiadu Wojskowego Szczególne Wymagania Bezpieczeństwa dla Podsystemu Niejawnej Łączności Telefonicznej SZ RP CYGNUS-MIL. Potwierdzono techniczną przydatność urządzeń oraz uzyskano formalną akceptację możliwości ich wykorzystania w SZ RP. Zarząd Planowania Systemów Dowodzenia i Łączności - P6 potwierdził potrzebę zakupu w ramach procedury pilnej potrzeby operacyjnej. Poszukiwanie innych wykonawców bez uwzględnienia powyższych treści prowadzić będzie do zwiększenia ryzyka realizacji dostawy na wymaganym poziomie bądź niewykonaniem dostaw dla Sił Zbrojnych RP w latach 2008-2009.

Częścią tego systemu jest również łączność bezprzewodowa (GSM) z telefonami szyfrującymi Xaos Gamma i Krypton. Xaos Gamma jest przeznaczony dla biznesu i może być stosowany do poziomu ochrony Zastrzeżone, a Krypton został zgłoszony do certyfikacji do poziomu Poufne. Tymczasem BlackBerry jest systemem nie gwarantującym żadnego poziomu ochrony, co przyznało samo MON. Zgodnie z Instrukcją użytkowania systemu BlackBerry, stanowiącą załącznik do decyzji Sikorskiego, (...) Zabrania się w systemie BlackBerry™ wymiany informacji stanowiących tajemnice prawnie chronione, w szczególności informacji naruszających tajemnicę państwową i służbową lub naruszających dobra osobiste osób trzecich. Zalecenie to jest czystą fikcją, choćby z racji tego, że nie ma żadnych mechanizmów kontrolnych, a przy tak szerokim zestawie posiadaczy terminali, wymiana informacji i rozmowy muszą odbywać się na różne tematy, ciekawe dla obcych wywiadów.

Polskie rozwiązania

W Polsce istnieją rozwiązania zapewniające bezpieczeństwo - telefony szyfrujące Xaos Gamma i Krypton należące do systemu Sylan, którego elementy wykorzystują unikatowy system operacyjny. Pierwszy z nich łączy funkcje kryptograficzne ze standardową funkcjonalnością aparatu. Wybór pomiędzy połączeniem jawnym lub szyfrowanym, wysyłanie wiadomości tekstowych jawnych lub szyfrowanych, oddzwanianie we właściwym trybie, jest intuicyjny. Telefon zapewnia ochronę informacji do poziomu zastrzeżone, wrażliwe.

| Różnice między dedykowanym telefonem szyfrującym a biznesowym, źródło: TechLab2000: | |||

| Telefon szyfrujący | |||

| Parametr | Biznesowy | Profesjonalny | Xaos Gamma |

| System operacyjny | Znany | Niejawny | Niejawny |

| Podatność na ataki samego urządzenia | Duża | Bliska zeru | Bliska zeru |

| Podatność na atak w torze telekomunik. | Niska | Bliska zeru | Bliska zeru |

| Szyfrowanie zasobów | Aplikacja niezależna | Wbudowane | Wbudowane |

| Czas nawiązywania połączenia, s | 15 - 30 | 8 - 20 | 1,5 - 2 |

| Opóźnienie w torze fonicznym, s | 1 - 3 | 1 | 0,5 |

| Czas czuwania, h | 200 - 400 | 50 | 300 |

| Czas rozmów, h | 5 | 3 | 6 |

Z kolei telefon szyfrujący Krypton jest urządzeniem dedykowanym dla służb policyjnych, wojska, administracji państwowej. Zapewnia poufność i uwierzytelnienie sesji łączności. Daje możliwość pracy nie tylko w trybie szyfrowym, ale i jawnym. Uwierzytelnienie jest możliwe dzięki mechanizmom tzw. Infrastruktury Klucza Publicznego, zbudowanej na bazie kryptograficznych algorytmów asymetrycznych, tzn. takich, w których do szyfrowania używany jest inny klucz niż do deszyfrowania. Tworzą one niepowtarzalną parę. Klucz prywatny ma tylko jeden odpowiadający mu klucz publiczny i vice versa. Klucza prywatnego może użyć tylko jego właściciel i powinien on być przez niego ściśle chroniony. Klucz publiczny jest rozpowszechniany w formie certyfikatu, który umożliwia powiązanie klucza publicznego z osobą, urządzeniem lub instytucją. Telefon szyfrujący Krypton po otrzymaniu certyfikatu ma zapewniać ochronę do poziomu poufne. Doświadczenia zdobyte przez producenta Kryptona i Xaos Gammy powinny zaowocować stworzeniem smartfonu podobnej klasy, co SiMKo 2 czy Thales Teorem. Do tego jednak potrzebne są pieniądze, a przede wszystkim odpowiednia wiedza i wola u decydentów. Niestety, w Polsce zamiast strategicznego myślenia mamy ślepe, inspirowane przez zagraniczne lobby, kopiowanie szkodliwych wzorców.

Likwidacja rodzimej konkurencji

Wydawało się, że rozwijanie krajowego systemu powinno doprowadzić - przy odpowiednim wsparciu finansowym - do dalszego rozwoju technologicznego urządzeń, przez co Polska zyskałaby własny, unikalny system mobilnej łączności niejawnej o parametrach zapewniających władzom realne bezpieczeństwo. Poszlibyśmy drogą Francji czy Niemiec. Stało się inaczej. W listopadzie 2009 ujawniono, że producent Sylana z powodu problemów finansowych zastawił dokumentację w Biatelu. Nie wywiązał się ze spłaty zadłużenia (kilka mln zł) w terminie i dokumentacja miała, zdaniem władz Biatela, przejść na jego własność. Choć spółka ta posiada poświadczenie bezpieczeństwa przemysłowego do poziomu tajne, to ABW w sierpniu 2009 powiadomiła prokuraturę o ujawnieniu tajemnicy służbowej. Władze TechLab2000 informowały ABW o mającej nastąpić transakcji (agencja sprawująca nadzór kontrwywiadowczy powinna to wiedzieć i bez tego). Dalsze wprowadzanie systemu Sylan stanęło pod znakiem zapytania. Inna rzecz, że to ABW, jako instytucja certyfikująca urządzenia kryptograficzne, od 2 lat odmawiała certyfikowania wyrobów TechLab2000. Stąd wzięły się problemy finansowe...

Zdaniem TechLab 2000, (...) Rozsiewanie nieuzasadnionych podejrzeń, iż doszło do kompromitującego ujawnienia tajemnicy państwowej, jest w naszej opinii próbą stworzenia pretekstu do zaprzestania użytkowania systemu Sylan przez Rząd RP i zastąpienia go niekontrolowanymi przez Państwo Polskie rozwiązaniami zagranicznymi. I w tym właśnie widzimy bardzo poważne i rzeczywiste zagrożenie dla bezpieczeństwa państwa. Proces ten trwał już od co najmniej 8 miesięcy, gdyż w grudniu 2008 media poinformowały o rozstrzygnięciu przetargu na urządzenia zapewniające mobilny dostępu do Internetu pracownikom MSZ. Kolejny kierowany przez Radosława Radka Sikorskiego resort wybrał oczywiście terminale BlackBerry, które dostarczyła PTC, operator sieci Era. W sumie 2 tysiące pracowników MSZ miało otrzymać smartfony RIM za ok. 1,6 mln zł. Jak w MON, nie przejmowano się bezpieczeństwem wybranych rozwiązań. Autor strategii informatyzacji MSZ, w ramach której kupiono terminale RIM, Marek Michalewski, odpowiadając na pytania dziennikarzy, wykazał się szczytem ignorancji. Jego zdaniem, wiadomości przechwycone z systemu BlackBerry, gdyby zostały odkodowane, byłyby bezwartościowe bo Informacja dla dyplomaty w trakcie negocjacji jest cenna właściwie tylko podczas rozmów.

W Polsce promotorem BlackBerry jest od kilku lat Radosław Radek Sikorski (w środku). Najpierw MON, a teraz MSZ w oparciu o terminale RIM tworzą system łączności mobilnej. Skutkiem tego będzie całkowita jawność informacji w obu ministerstwach dla wybranych podmiotów zagranicznych, czyli służb specjalnych USA i Wielkiej Brytanii, a z czasem pewnie też innych takich. Nic nie wiadomo o tym, żeby protegowany Sikorskiego, Maciej Wnuk (z prawej), zarządził testowanie terminali RIM w takim stylu, jak kilka lat temu w wypadku KTO Rosomak (patrz RAPORT-wto 06/2006). Wnuk na mocy decyzji nr 120 z 1.12.2008 pełnił w MSZ funkcję Pełnomocnika Ministra Spraw Zagranicznych do spraw reformy kontroli wewnętrznej, przeciwdziałania nadużyciom i opracowania procedur antykorupcyjnych. Gdy Sikorskiego wyrzucono z MON, Wnuk pozostał w resorcie, manipulując przetargiem na samoloty do przewozu VIP, promując nienadające się do tej roli brazylijskie Embraery. Gdy Sikorski znalazł się w MSZ, tuż za nim trafił tam jego protegowany. Oczywiście w wypadku BlackBerry nie potrzeba snajperskich strzałów, oddawanych do Rosomaka, gdy Wnuk walczył z programem budowy tego transportera pod pozorem walki z korupcją. Można by ostrzelać terminal RIM, atakując go np. przez połączenie Bluetooth, sprawdzając odporność na Bluesnarfing (nieuprawnione zdobywanie danych za pośrednictwem Bluetooth), czy też zaatakować przez Wi-Fi. Zobaczyć czy da się, wykorzystując fałszywą stację bazową i oprogramowanie AirProbe i Wireshark, przechwytywać w czasie rzeczywistym komunikację pomiędzy stacją bazową a terminalem RIM. Mogłoby się wówczas okazać, że nie tylko służby specjalne mogą czytać informacje polskiego MON i MSZ. Na konferencji Hack In The Box w Kuala Lumpur zademonstrowano, jak inwigilować telefony BlackBerry, wykorzystując do tego często ściągane przez użytkowników gry. W nich (ale nie tylko w nich) można ukryć specjalne oprogramowanie, które pozwala na przejęcie kontroli nad telefonem. Rozwiązanie to jest idealne z punktu widzenia atakującego, bo nie obciąża systemu telefonu. Inaczej niż w ZEA, gdy lokalny operator Etisalat, wychodząc naprzeciw żądaniom władz, usiłował potajemnie zainstalować zdalnie w terminalach użytkowników RIM oprogramowanie szpiegowskie. Sprawa wyszła na jaw, bo program ten transmitując dane powodował nadmierne zużycie baterii, rozładowując je w ok. 30 minut. Gdyby wzięto pod uwagę testy Wnuka na KTO Rosomak, w Afganistanie zginęłoby dodatkowo wielu polskich żołnierzy. Teraz BlackBerry mogą doprowadzić państwo polskie do mniej widocznych, ale ogromnych, trudnych wręcz do oszacowania strat / Zdjęcia: MON

Na tym nie koniec. W sierpniu 2010 MSZ ogłosiło kolejny przetarg, tym razem na Udzielenie zamówienia publicznego na: zakup usług telefonii mobilnej dla MSZ. Jego częścią jest zakup terminali BlackBerry (1,1 tys. szt.) wraz z aktywnymi kartami oraz integracją łączy ISDN PRA z systemem telefonii stacjonarnej wykorzystywanym przez centralę MSZ. Spodziewana wartość zamówienia może sięgnąć nawet 10 mln zł.

W MON, ciągle kierowanym przez protegowanego Sikorskiego, Bogdana Klicha, też trwa dominacja systemu BlackBerry. Podobnie jak w MSZ, inne możliwości w ogóle nie są brane pod uwagę. Aktualnie odbywa się przetarg na Usługę telefonii komórkowej i dostępu do Internetu bezprzewodowego wraz z dostawą telefonów komórkowych oraz sprzętu umożliwiającego mobilne korzystanie z bezprzewodowego dostępu do Internetu w 6. Batalionie Dowodzenia Sił Powietrznych w Śremie za blisko 1,8 mln zł. Oczywiście w warunkach przetargu wpisano usługi BlackBerry, a tym samym zostaną zakupione terminale RIM. Aparaty GSM, zapewniające mobilne korzystanie z bezprzewodowego dostępu do Internetu i karty SIM mają być dostarczone do Centrum Wsparcia Teleinformatycznego Sił Powietrznych w Warszawie i Rejonów Wsparcia Teleinformatycznego Sił Powietrznych w Poznaniu, Bydgoszczy i Krakowie. Do tak ważnych dla bezpieczeństwa państwa struktur będą miały ułatwiony dostęp obce służby, a polska kontrola nad obiegiem informacji stanie się iluzoryczna.

Czy to tylko głupota?

W krajach UE odchodzi się od telefonów RIM, zakazując ich używania w administracji państwowej, a w Polsce zagraniczny, a więc niepewny z punktu widzenia bezpieczeństwa dostawca zmonopolizował kluczowe dla bezpieczeństwa obszary funkcjonowania państwa? Mimo, że Wydział Teleinformatyki Centrum Obsługi Kancelarii Prezesa Rady Ministrów wydał w maju 2009 bardzo pozytywną opinie o telefonach Xaos Gamma. Czy potrzebna jest spektakularna wpadka MON lub MSZ, by dostrzeżono problem?

Zaniedbanie bezpieczeństwa w tej materii jest ogromne. I na nic przykłady zagraniczne, także z USA. Kiedy General Dynamics opracował telefon szyfrujący Sectera Edge, przed udostępnieniem go użytkownikom rządowym, NSA sprawdziła go bardzo dokładnie, włącznie ze sprawdzeniem kodu źródłowego zainstalowanego w nim systemu operacyjnego Windows CE. Szukano w nim nie tylko dziur oraz back doors. Czy w MON i MSZ pokuszono się o takie rozwiązanie?

W Rosji bazowym operatorem utajnionej łączności komórkowej jest MegaFon. Rozmowy prowadzi się przez specjalne telefony szyfrujące M539 (produkt Centrum Naukowo-Technicznego Atlas FSB), Genkey (opracowany przez 17. Centralny Instytut Projektowy Łączności MON FR) i smartfon szyfrujący Ancort A-7.

Małym pocieszeniem jest to, że bezkrytyczne stosowanie telefonów RIM nie jest w Polsce normą, o czym świadczy postępowanie Ministerstwa Finansów. Właśnie zakazało ono swoim urzędnikom wysyłania służbowych e-maili z terminali BlackBerry. Co więcej, planuje wycofanie tych urządzeń. Powód takiego postępowania jest jasny - zdaniem resortu telefony RIM nie gwarantują pełnego bezpieczeństwa danych.

Niestety, urzędników odpowiedzialnych za zakupy w polskim MON i MSZ nie przekonują nawet najbardziej spektakularne przykłady. Także ten z października 2009, gdy na konferencji Hack In The Box w Kuala Lumpur zademonstrowano sposoby inwigilacji użytkowników telefonów BlackBerry. Pozwalały one na podsłuchiwanie rozmów, zdalne przechwycenie książki kontaktów, czytanie tekstów, robienie zdjęć i ich przeglądanie, ustalenie miejsca, gdzie znajduje się smartfon za pomocą GPS. W przetargach w resortach ON i SZ mniej ważne jest, który z operatorów wygra. Najważniejsze, by w warunkach przetargu dostawy wymagany był telefon BlackBerry. Bezpieczeństwo państwa musi poczekać na lepsze czasy.